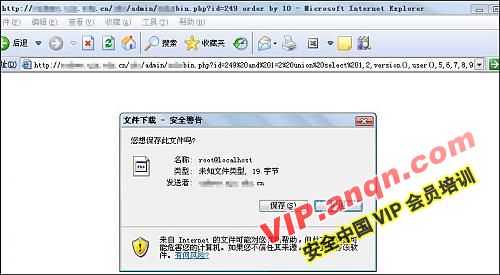

图14

xxxxbin.php?id=249 and 1=2 union select 1,2,3,4,5,6,7,8,9 提示下载文件,文件名为4,说明控制下载文件名的字段是4

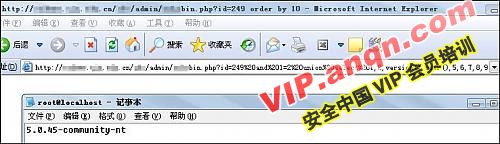

图15

下载文件并打开,文件内容为3,说明控制下载文件内容的字段是3

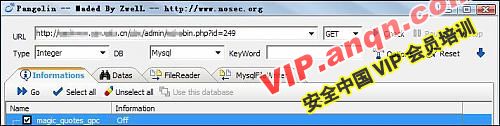

图16

从上述目标注入点的表现已经可以猜到–此程序采用的存储方式是把文件直接导入数据库,鉴于其提供下载的文件类型为二进制,可以猜到控制下载文件内容的字段3是BLOB或LONGBLOB数据类型。

之后就是看看权限和MYSQL版本号

xxxxbin.php?id=249 and 1=2 union select 1,2,version(),user(),5,6,7,8,9

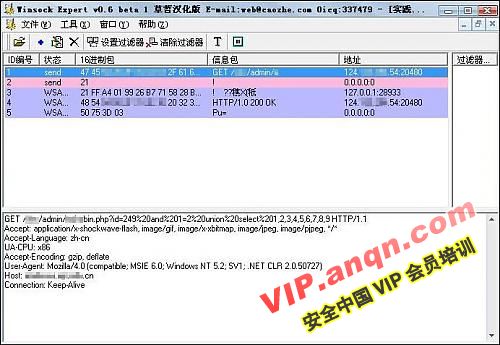

图17

图18

没有过滤单引号

图19

现在准备从注入点导出可执行二进制至启动项,这里仍以 regedt32.exe 为例。

把得到的 regedt32.exe的HEX编码文件中的字符按注入点字段数分段,这里是9个字段,所以分为9段。从上面注入点的表现可知–控制下载文件内容的字段3是BLOB或LONGBLOB数据类型,所以我们把最长的一段放在第三段。

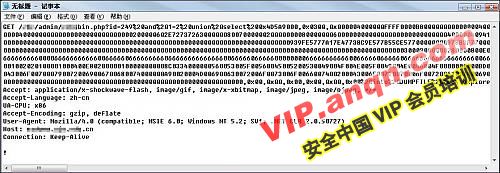

抓包

图20

构造URL

图21

发送

图22

登陆上去,看到文件已经保存在C盘了。

图23

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

作者

相关推荐

-

2017年5月数据库流行度排行榜 MySQL与Oracle“势均力敌”

数据库知识网站DB-engines.com最近更新了2017年5月的数据库流行榜单。TechTarget继续与您一起分享最新的榜单情况。

-

2017年3月数据库流行度排行榜 Oracle卫冕之路困难重重

时隔一个月,数据库市场经过一轮“洗牌”,旧的市场格局是否会被打破,曾经占巨大市场份额的企业是否可能失去优势?

-

2017年2月数据库流行度排行榜 攻城容易守城难

2016年下半年,数据库排行榜的前二十名似乎都“固守阵地”,在排名上没有太大的变动。随着2017年的悄然而至,数据库的排名情况是否会有新的看点?

-

MySQL管理特性:让企业适合交易平台

当Alexander Culiniac和他的同事在TickTrade系统公司建立一个基于云的交易平台时,面临一些基本的约束。那就是,系统必须在云上工作良好并且经济实用。