在本文中,我们将向读者详细介绍MySQL的授权表,并通过一些实例来讲解MySQL是如何提高这些授权表来实现用户访问控制的。我们首先介绍MySQL访问控制过程,然后说明tables_priv和columns_priv授权表,我们会给出与MySQL的tables_priv表有关的解释和范例。最后,我们介绍columns_priv授权表及其范例。

一、MySQL授权表概述

MySQL服务器的特点之一是,它在控制每个用户行为方面提供了极大的灵活性。例如,我们既可以限制用户访问整个数据库,也可以限制用户访问数据库中特定的表,或者禁止访问特定表中的特定列。由此看出MySQL服务器在用户授权方面的灵活性。本文将向大家详细介绍MySQL服务器是如何处理用户权限的授与/撤回的,尤其是MySQL的授权表tables_priv和columns_priv。

MySQL的授权系统通常是通过MySQL数据库中的五个表来实现的,这些表有user、db、host、tables_priv和columns_priv。这些表的用途各有不同,但是有一点是一致的,那就是都能够检验用户要做的事情是否为被允许的。每个表的字段都可分解为两类,一类为作用域字段,一类为权限字段。作用域字段用来标识主机、用户或者数据库;而权限字段则用来确定对于给定主机、用户或者数据库来说,哪些动作是允许的。下面,我们对这些表的作用做简单介绍:

user表——该表决定是否允许用户连接到服务器。如果允许连接,权限字段则为该用户的全局权限。

db表——用于决定哪些用户可以从哪些主机访问哪些数据库。包含在db表中的权限适用于这个表标识的数据库。

host表——当您想在db表的范围之内扩展一个条目时,就会用到这个表。举例来说,如果某个db允许通过多个主机访问的话,那么超级用户就可以让db表内将host列为空,然后用必要的主机名填充host表。

tables_priv表——该表与db表相似,不同之处是它用于表而不是数据库。这个表还包含一个其他字段类型,包括timestamp和grantor两个字段,用于存储时间戳和授权方。在本文后面我们会对这个表做进一步的讲解。

columns_priv——该表作用几乎与db和tables_priv表一样,不同之处是它提供的是针对某些表的特定列的权限。这个表也多出了一个字段类型,即其他字段,包括了一个timestamp列,用于存放时间戳。 在本文后面部分,我们还会对columns_priv表做进一步的说明。

下面,我们通过如下几个方面对MySQL用户授权过程加以介绍:首先介绍MySQL访问控制过程,解答MySQL授权表是如何工作的;然后,我们介绍tables_priv和columns_priv授权表,我们会给出与MySQL的tables_priv表有关的解释和范例。最后,我们介绍与columns_priv授权表有关的解释和若干范例。

二、MySQL服务器的访问控制

现在让我们来看看MySQL服务器是如何通过用户特权来控制用户访问的。虽然这乍听起来好像挺吓人的,但是通过一个例子的演示,您就会发现其实事情没有我们想象的那么难以理解。

首先,对用户的访问进行控制的时候,系统需要查看作为过滤器的一些授权表,这些表的使用过程是从一般到特殊,这些表包括:

User表

Db表

Host表

Tables_priv 表

Columns_priv 表

此外,一旦连接到了服务器,一个用户可以使用两种类型的请求:

管理请求(shutdown,reload,等)

数据库相关的请求(insert,delete,等)

当用户提交管理请求时,服务器只需查看user表,这是因为user表是唯一包含与管理工作有关的权限的一个表。然而,当用户提交数据库请求时,要查看的表就要更多了。

您可能已经注意到了,这些授权表的内容好像有些重复,例如user表中有select权限,同时host和user表中也有同样的权限。但是,这样做自有其道理。我们可以考虑一下user表中全局性的与数据库相关的权限,也就是说,在这个表中授予用户的权限对服务器上的所有数据库都有效。这些权限可以被认为是超级用户权限。相反,包含在host和db表之内的与数据库相关的权限则是特定于主机或者数据库的。因此,让这个表内所有的权限保持为“N”不失为一个明智的选择。

让我们假定我们的user和db表如下所示:

情景1:失败的连接尝试

用户“alessia”连接服务器时将被拒绝。因为,主机、用户和/或密码与保持在user表中的不匹配, 所以会拒绝用户的请求。

情景2:user表中数据库权限为N,db表中数据库权限为Y

1. 用户wj尝试连接时将会成功。

2. 用户wj试图在数据库oats上执行Select命令。

3. 服务器查看user表,对应于Select命令的条目的值为N,即表示拒绝。

4. 服务器然后查看db表,对应于Select命令的表项的值为Y,即表示允许。

5. 该请求将成功执行,因为该用户的db表中的SELECT字段的值为Y。

情景3:user表中数据库权限为Y,db表中数据库权限为N

1. 用户wj尝试连接时将会成功。

2. 用户wj试图在数据库oats上执行Select命令。

3. 服务器查看user表,对应于Select命令的表项的值为Y,即表示允许。 因为在user表之内授与的权限是全局性的,所以该请求会成功执行。

情景4:user表中数据库权限为N,db表中数据库权限为N

1. 用户wj尝试连接时将会成功。

2. 用户wj试图在数据库oats上执行Select命令。

3. 服务器查看user表,对应于Select命令的表项的值为N,即表示拒绝。

4. 服务器现在会查看db表,对应于Select命令的表项的值为N,即表示拒绝。

5. 服务器现在将查找tables_priv和columns_priv表。如果用户的请求符合表中赋予的权限,则准予访问。 否则,访问就会被拒绝。

对于tables_priv和columns_priv表,后面会进一步加以详述。

情景5:让我们假定下列情况为真:

user表中用户wj的host字段的值为%。

db表中用户wj对应的host字段的值为空。

这时会发生什么情况呢?

1. 用户wj尝试通过一个给定主机进行连接。

2. 假设密码是正确的,那么就会连接成功,因为user表指出只要是通过用户名wj和有关密码进行连接的话,任何(字符%所代表的含义)主机都是允许的。

3. MySQL服务器将查找db表,不过,这里没有指定主机。

4. MySQL服务器现在将查看host表。如果该用户要连接的数据库以及用户建立连接时所在主机的名称都位于host表中,那么该用户就能够按照host表中所列出的权限来执行命令。 否则的话,用户将无法执行命令,实际上更本就无法连接。

通过了解上述情形,读者就应该对授权系统有一定了解了。下面,我们再来仔细聊聊tables_priv表和columns_priv表。

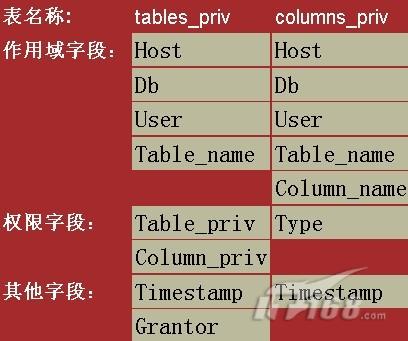

三、Tables_priv表与columns_priv表

在上面介绍的五种授权表中,tables_priv和columns_priv是后来加入进来的,它们的主要目的是提供细粒度的用户控制。这两个表与授权表db非常类似,但是其控制的范围更加细致,即特定数据库中的特定的表。前面说过,超级用户可以通过授权表db来限制用户在一个数据库中的行为,有了这两个授权表,超级用户可以进一步控制用户针对每个表和每个字段的动作。所以,这给超级用户提供了更加灵活的控制选项。

在深入学习对数据表的访问控制之前,首先让我们了解一下下列特性:

通配符可以用于这两个表的host字段,但是不允许在Db、Table_name和Column_name字段使用通配符。

权限字段被声明为SET字段。

tables_priv和columns_priv表只应当通过GRANT/REVOKE命令进行修改。通过INSERT命令向这两个表插入数据会导致服务器不稳定!

tables_priv表中的table_priv字段可以允许下列命令:Select、Insert、Update、Delete、Create、Drop、Grant、References、Index和Alter。

tables_priv表中的column_priv字段允许下列命令:Select、Insert、Update和References。

columns_priv表中的type字段允许下列命令:Select、Insert、Update和References。

授权表tables_priv

下列是一个tables_priv表的示意图:

下面简要介绍各字段的含义:

Host——适用于那些主机?

Db——适用于从上面的主机所连接的哪些数据库?

User——适用于来自上述主机的哪些用户?

Table_name——适用于上述数据库中的哪些表?

Table_priv——为这个表赋予哪些权限?

Column_priv——为这个表中的个字段赋予哪些权限?

Timestamp——这个权限是何时赋予的?

Grantor——谁授与该用户的这个权限?

要想真正弄懂tables_priv表,最好的办法就是通过实例进行学习,下面我们就给出一些例子。

例1:

%>GRANT SELECT ON italy TO wj@314interactive.com;

这条命令的作用是什么?以上命令允许来自主机314interactive.com的用户wj在表italy上至下一个SELECT语句。请记住,只有当给定数据库/主机和用户名对应的db或者host表中的SELECT字段的值为N时,才需要访问这个表。如果给定数据库/主机和用户名对应的db或者host表中的SELECT字段中有一个值为Y的话,那么就无需控制该tables_priv表。

例2:

%>GRANT SELECT, INSERT ON oats.italy TO wj@314interactive.com;

这条命令的作用是什么?以上命令允许来自主机314interactive.com的用户wj对数据库oats中的数据表italy执行SELECT和INSERT语句。

例3:

%>REVOKE SELECT on oats.italy from wj@314interactive.com

这条命令的作用是什么?以上命令撤消来自主机314interactive.com的用户wj对数据库oats中的表italy的执行SELECT的权限。

重要的是要认识到,包含在tables_priv中的信息仅当host/db表不允许用户执行要求的功能所需的权限时才生效。如果给定的权限在host/db表中为Y,那么就无需考察tables_priv表。

例4:

%>GRANT SELECT(id,name,address,phone),update(address,phone) ON

company.customers TO gilmore@314interactive.com;

这条命令的作用是什么?以上命令将授予对company数据库中customers表内id、name、address和phone字段执行SELECT的权限,以及对address和phone字段执行UPDATE的权限。

这将带来哪些影响?这条命令会修改tables_priv表和columns_priv表,这是因为它引用这两个表和表内特定的字段。

例5:

%>REVOKE UPDATE(address,phone) ON company.customers FROM gilmore@314interactive.com;

这条命令的作用是什么?这个命令将撤消对company数据库中customers表内的address和phone字段执行UPDATE操作的权限。

这将带来哪些影响?因为该命令直接涉及给定表中的某些字段,所以columns_priv表以及tables_priv表也会更新。

前面说过,只有在必须的情况下才会使用授权表,举例来说,如果高优先级的表提供了适当的权限的话,那么就无需查阅优先级较低的授权表了。如果高优先级的表中对应命令的值为N,那么就需要进一步查看低优先级的授权表。

四、小结

在本文中,我们为读者详细介绍了MySQL的授权表,并通过一些实例来讲解MySQL是如何提高这些授权表来实现用户访问控制的。我们首先介绍了MySQL访问控制过程,解答了MySQL授权表是如何工作的;然后,我们介绍了tables_priv和columns_priv授权表,并提供了与MySQL的tables_priv表有关的解释和范例。最后,我们介绍了columns_priv授权表并给出了若干范例。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

作者

相关推荐

-

OpenWorld18大会:Ellison宣布数据库的搜寻和破坏任务

在旧金山举行的甲骨文OpenWorld 2018大会中,甲骨文首席技术官(CTO)兼创始人Larry Elli […]

-

ObjectRocket着力发展Azure MongoDB服务

MongoDB吸引了微软公司的注意力,微软公司计划针对运行于该公司2017年发布的Azure Cosmos D […]

-

2017年5月数据库流行度排行榜 MySQL与Oracle“势均力敌”

数据库知识网站DB-engines.com最近更新了2017年5月的数据库流行榜单。TechTarget继续与您一起分享最新的榜单情况。

-

2017年3月数据库流行度排行榜 Oracle卫冕之路困难重重

时隔一个月,数据库市场经过一轮“洗牌”,旧的市场格局是否会被打破,曾经占巨大市场份额的企业是否可能失去优势?